quarta-feira, 15 de abril de 2020

Gerenciador do Hyper-V no Windows 10

Ambiente

SERVIDOR: MICROSOT HYPER-V SERVER 2019

MAQUINA PARA ACESSO: Microsoft Windows 10 Professional (x64) Build 18363.778 (1909/November 2019 Update)

RODAR NA MAQUINA PARA ACESSO

MAQUINA PARA ACESSO: Microsoft Windows 8.1 Pro

Executar como Administrador:

Abrir PROMPT como Administrador: dcomcnfg

Raiz do console / Serviços de Componente / Computadores / Meu Computador

Botao direito e em "Propriedades" do Meu Computador

Navegue ate a aba "Segurança COM" e "Edite Limites..."

Selecione "LOGON ANÔNIMO" e marque "Acesso Remoto" e confirme "OK"

1) Abrir powershell e executar o comando para iniciar o WIMRM

$ winrm qc

Confirmar "y"

2) Ativar acesso remoto a todos ou a um servidor especifico

Abrir o prompt comando (CMD) e altere segundo sua necessidade:

$ winrm set winrm/config/client @{TrustedHosts="IP ou HOSTSERVER ou * (para todos)"}

3) Logo após, adicionar as credenciais para acesso remoto:

abrir o prompt comando e execute:

$ cmdkey /add:HOSTSERVER /user:USER /pass:

pressione ENTER e entre com a SENHA do ser HOSTSERVER

Lembre-se: USER é o usuario do seu SERVIDOR, por medidas de SEGURANCA, crie um usuario administrador no seu HOSTSERVER para conexao.

4.) Verifique se o dns responde para o endereço do seu HOSTSERVER no seguinte comando

abrir o prompt camando e execute:

$ tracer IPdoHOSTSERVER

"tem que responder algo como:"

1 < 1 ms < 1 ms < 1 ms HOSTSERVER [192.168.0.2]

5) Abrir o Gerenciador do Hyper-V e adicionar seu HOSTSERVER pelo nome DNS HOSTSERVER

Windows 10 Insider Preview 20h1 Pt-br - Build 19041 - Março 2020 - Direct Link

Link Oficial Windows Insider Preview Portugues Brasil

Direct link:

https://software-download.microsoft.com/pr/Windows10_InsiderPreview_Client_x64_pt-br_19041.iso?t=bf099571-fa7d-450f-9f23-1c1f3c2ce1f7&e=1587048523&h=641e33cc38557ae1a53220749338c263

Link Oficial Win10_20H2_v2_BrazilianPortuguese_x64.iso

https://software-download.microsoft.com/pr/Win10_20H2_v2_BrazilianPortuguese_x64.iso?t=e544237c-d71f-43e1-a0e2-b308989eeaf5&e=1617720900&h=d6af0f2edb55fdd2ba7315c368d3c8cd

#20h1 #19041 #windows10 #2020 #20h1 #2021

sexta-feira, 8 de novembro de 2019

Rocketchat com SSL no Linux Turnkey Core 15

Um aplicativo grátis de conversas e monitoramento de visitantes Online.

Rocket Chat é livre, Ilimitado e Open Source

Sistema de Chat para diversas aplicações.

Ambiente Virtual

Hyper-V Server 2019

Baixar ISO: Turnkey-core-15.0-stretch-amd64.iso

Putty: Putty.exe

1) VOCE PRECISA TER UM IP PUBLICO

2) VOCE PRECISA CRIAR UM SUB DOMINIO PARA SUA APLICACAO NA SUA HOSPEDAGEM

3) VOCE PRECISA LIBERAR A PORTA "443" E "80" PARA INSTALACAO

NAT PORT 443 (IP_DO_SEU_SERVER) - 443 (WAN) << PERMANENTE

NAT PORT 80 (IP_DO_SEU_SERVER) - 80 (WAN) << SOMENTE PARA INSTALAR O SSL, POIS O LETSENCRYPT VALIDA A RESPOSTA DNS DO SEU SUB.EXAMPLE.COM.BR

1. Criar VM 2GB + HD 64GB + 2 Core - VMCHT

2. Instalar turnkey-core-15.0-stretch-amd64

3. Putty: Acessar via SSH IP Remoto da VM

Rodar os seguintes comandos:

nano /etc/apt/sources.list

deb http://deb.debian.org/debian buster-backports main contrib non-free

deb-src http://deb.debian.org/debian buster-backports main contrib non-free

CRTL+X / Y / Enter

apt-get update && apt-get install software-properties-common nginx -y

git clone https://github.com/letsencrypt/letsencrypt

cd letsencrypt

./letsencrypt-auto --help

netstat -pan | grep ":80"

systemctl stop nginx

./letsencrypt-auto certonly --standalone -d SUB.EXAMPLE.COM.BR -d SUB.EXAMPLE.COM.BR

INFORME UM EMAIL VALIDO: EMAIL@EXAMPLE.COM.BR

ACEITE (A) AGREE: A

NAO COMPARTILHE O EMAIL: N

VOCE TERA UM RESPOTA COMO ESSA NO FINAL:

---------------------------------------------------------------------------------------

IMPORTANT NOTES:

- Congratulations! Your certificate and chain have been saved at:

/etc/letsencrypt/live/SUB.EXAMPLE.COM.BR/fullchain.pem ## CAMINHO DO CERTIFICADO

Your key file has been saved at:

/etc/letsencrypt/live/SUB.EXAMPLE.COM.BR/privkey.pem ## CAMINHO DA CHAVE

Your cert will expire on 2020-02-06. To obtain a new or tweaked

version of this certificate in the future, simply run

letsencrypt-auto again. To non-interactively renew *all* of your

certificates, run "letsencrypt-auto renew"

---------------------------------------------------------------------------------------

ren /etc/nginx/sites-available/default /etc/nginx/sites-available/default.bkp

nano /etc/nginx/sites-enabled/default

Copie e Cole no arquivo:

# Start-------------------------------------------------------------------------------------------------

# Upstreams

upstream backend {

server 127.0.0.1:3000;

}

# HTTPS Server

server {

listen 443;

server_name SUB.EXAMPLE.COM.BR; #COLOCAR O NOME DO SEU SUBDOMINIO/DOMINIO AQUI SUBDOMINIO.EXAMPLE.COM

# You can increase the limit if your need to.

client_max_body_size 200M;

error_log /var/log/nginx/rocketchat.access.log;

ssl on;

ssl_certificate /etc/letsencrypt/live/SUB.EXAMPLE.COM.BR/fullchain.pem; ##RENOMEAR PARA O SEU DOMINIO SUB.EXAMPLE.COM.BR

ssl_certificate_key /etc/letsencrypt/live/SUB.EXAMPLE.COM.BR/privkey.pem; ##RENOMEAR PARA O SEU DOMINIO SUB.EXAMPLE.COM.BR

# ssl_certificate /etc/nginx/certificate.crt; ##COLOCAR O CAMINHO DO LETSENCRIPTY

# ssl_certificate_key /etc/nginx/certificate.key; ##COLOCAR O CAMINHO DO LETSENCRIPTY

ssl_protocols TLSv1 TLSv1.1 TLSv1.2; # don’t use SSLv3 ref: POODLE

location / {

proxy_pass http://backend/;

proxy_http_version 1.1;

proxy_set_header Upgrade $http_upgrade;

proxy_set_header Connection "upgrade";

proxy_set_header Host $http_host;

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

proxy_set_header X-Forward-Proto http;

proxy_set_header X-Nginx-Proxy true;

proxy_redirect off;

}

}

# End-------------------------------------------------------------------------------------------------

systemctl daemon-reload

## INSTALANDO O ROCKETCHAT

apt install snapd

snap install --edge core

snap install rocketchat-server

## COMANDO PARA INICIAR O ROCKETCHAT

service snap.rocketchat-server.rocketchat-server start

service nginx restart

acesse via broswer seu site https://SUB.EXAMPLE.COM.BR e verifique o SSL

Para ver sua Time/Zone e configurar corretamente a sua Regiao abra com o Putty e execute o comando e configure:

$ dpkg-reconfigure tzdata

Configure corretamente seguindo as intrucoes na Tela

Para ver sua hora atualizada, execute o comando:

$ cat /etc/timezone

Rocket Chat é livre, Ilimitado e Open Source

Sistema de Chat para diversas aplicações.

Ambiente Virtual

Hyper-V Server 2019

Baixar ISO: Turnkey-core-15.0-stretch-amd64.iso

Putty: Putty.exe

1) VOCE PRECISA TER UM IP PUBLICO

2) VOCE PRECISA CRIAR UM SUB DOMINIO PARA SUA APLICACAO NA SUA HOSPEDAGEM

3) VOCE PRECISA LIBERAR A PORTA "443" E "80" PARA INSTALACAO

NAT PORT 443 (IP_DO_SEU_SERVER) - 443 (WAN) << PERMANENTE

NAT PORT 80 (IP_DO_SEU_SERVER) - 80 (WAN) << SOMENTE PARA INSTALAR O SSL, POIS O LETSENCRYPT VALIDA A RESPOSTA DNS DO SEU SUB.EXAMPLE.COM.BR

1. Criar VM 2GB + HD 64GB + 2 Core - VMCHT

2. Instalar turnkey-core-15.0-stretch-amd64

3. Putty: Acessar via SSH IP Remoto da VM

Rodar os seguintes comandos:

nano /etc/apt/sources.list

deb http://deb.debian.org/debian buster-backports main contrib non-free

deb-src http://deb.debian.org/debian buster-backports main contrib non-free

CRTL+X / Y / Enter

apt-get update && apt-get install software-properties-common nginx -y

git clone https://github.com/letsencrypt/letsencrypt

cd letsencrypt

./letsencrypt-auto --help

netstat -pan | grep ":80"

systemctl stop nginx

./letsencrypt-auto certonly --standalone -d SUB.EXAMPLE.COM.BR -d SUB.EXAMPLE.COM.BR

INFORME UM EMAIL VALIDO: EMAIL@EXAMPLE.COM.BR

ACEITE (A) AGREE: A

NAO COMPARTILHE O EMAIL: N

VOCE TERA UM RESPOTA COMO ESSA NO FINAL:

---------------------------------------------------------------------------------------

IMPORTANT NOTES:

- Congratulations! Your certificate and chain have been saved at:

/etc/letsencrypt/live/SUB.EXAMPLE.COM.BR/fullchain.pem ## CAMINHO DO CERTIFICADO

Your key file has been saved at:

/etc/letsencrypt/live/SUB.EXAMPLE.COM.BR/privkey.pem ## CAMINHO DA CHAVE

Your cert will expire on 2020-02-06. To obtain a new or tweaked

version of this certificate in the future, simply run

letsencrypt-auto again. To non-interactively renew *all* of your

certificates, run "letsencrypt-auto renew"

---------------------------------------------------------------------------------------

ren /etc/nginx/sites-available/default /etc/nginx/sites-available/default.bkp

nano /etc/nginx/sites-enabled/default

Copie e Cole no arquivo:

# Start-------------------------------------------------------------------------------------------------

# Upstreams

upstream backend {

server 127.0.0.1:3000;

}

# HTTPS Server

server {

listen 443;

server_name SUB.EXAMPLE.COM.BR; #COLOCAR O NOME DO SEU SUBDOMINIO/DOMINIO AQUI SUBDOMINIO.EXAMPLE.COM

# You can increase the limit if your need to.

client_max_body_size 200M;

error_log /var/log/nginx/rocketchat.access.log;

ssl on;

ssl_certificate /etc/letsencrypt/live/SUB.EXAMPLE.COM.BR/fullchain.pem; ##RENOMEAR PARA O SEU DOMINIO SUB.EXAMPLE.COM.BR

ssl_certificate_key /etc/letsencrypt/live/SUB.EXAMPLE.COM.BR/privkey.pem; ##RENOMEAR PARA O SEU DOMINIO SUB.EXAMPLE.COM.BR

# ssl_certificate /etc/nginx/certificate.crt; ##COLOCAR O CAMINHO DO LETSENCRIPTY

# ssl_certificate_key /etc/nginx/certificate.key; ##COLOCAR O CAMINHO DO LETSENCRIPTY

ssl_protocols TLSv1 TLSv1.1 TLSv1.2; # don’t use SSLv3 ref: POODLE

location / {

proxy_pass http://backend/;

proxy_http_version 1.1;

proxy_set_header Upgrade $http_upgrade;

proxy_set_header Connection "upgrade";

proxy_set_header Host $http_host;

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

proxy_set_header X-Forward-Proto http;

proxy_set_header X-Nginx-Proxy true;

proxy_redirect off;

}

}

# End-------------------------------------------------------------------------------------------------

systemctl daemon-reload

## INSTALANDO O ROCKETCHAT

apt install snapd

snap install --edge core

snap install rocketchat-server

## COMANDO PARA INICIAR O ROCKETCHAT

service snap.rocketchat-server.rocketchat-server start

service nginx restart

acesse via broswer seu site https://SUB.EXAMPLE.COM.BR e verifique o SSL

Para ver sua Time/Zone e configurar corretamente a sua Regiao abra com o Putty e execute o comando e configure:

$ dpkg-reconfigure tzdata

Configure corretamente seguindo as intrucoes na Tela

Para ver sua hora atualizada, execute o comando:

$ cat /etc/timezone

terça-feira, 22 de outubro de 2019

Criar uma Cloud Privada: NextCloud com SSL LetsEncrypt + OnlyOffice

NextCloud é livre, Ilimitado e Open Source

Sistema de Cloud Privada

Ambiente Virtual

Hyper-V Server 2019

Baixar ISO

https://www.turnkeylinux.org/download?file=turnkey-nextcloud-15.2-stretch-amd64.iso

1. Criar VM 1GB + HD 512GB(Conforme disponibilidade do seu disco) + 2 Core - "VMCLD"

2. Instalar turnkey-nextcloud-15.2-stretch-amd64

3. Depois de Instalado, especificar o "SeuIPLocal" do seu Nextcloud em "www.example.com"

4. Alterar em Configuracoes de Rede DHCP para IP Estático:

Advanced Menu / Networking / StaticIP / Especificar o "SeuIPLocal" fixo da sua rede

5. Para Publicar na internet como subdominio, redirecione SeuIPFixo para seu subdominio no seu provedor: SUB.DOMINIO.COM.BR

6. Va no seu modem roteador, Crie uma NAT > "PortaExterna-a-seu-criterio" > SeuIPLocal > port:443 (https) e crie um outra regra para port:80 (http)

7. Editar o arquivo Config.php do Nextcloud em: /var/www/nextcloud/config/config.php e va em:

Acessar via Broswer: https://SeuIPLocal:12321 e aceitar Site nao seguro

Entrar como root

Tools / File Manager : /var/www/nextcloud/config/config.php

Navegue ate: 'trusted_domains'

E Adicione os IPs locais e Externo:

Examplo:

'trusted_domains' =>

array (

0 => 'localhost',

1 => 'SeuIPLocal',

2 => 'SUB.DOMINIO.COM.BR',

Salve o arquivo na aba superior lado direito: Icone Disquete "Salvar" Perto do "utf-8

$ echo "deb http://deb.debian.org/debian stretch-backports main" | tee -a /etc/apt/sources.list

$ apt-get update && apt-get install software-properties-common certbot python-certbot-apache

$ certbot --version

$ netstat -pan | grep ":80" ## VERIFICA OS SERVICOS QUE ESTAO USANDO A PORTA 80

$ systemctl stop apache2 ## PARA O SERVICO QUE ESTA USANDO A PORTA 80

$ certbot --apache -d SUB.EXAMPLE.COM.BR -d SUB.EXAMPLE.COM.BR

INFORME UM EMAIL VALIDO: EMAIL@EXAMPLE.COM.BR

ACEITE (A) AGREE: A

NAO COMPARTILHE O EMAIL: N

*Escolha seu arquivo corretamente:

1. SUB.EXAMPLE.COM.BR | | HTTPS | ENABLE

VOCE TERA UM RESPOTA COMO ESSA NO FINAL:

IMPORTANT NOTES:

- Congratulations! Your certificate and chain have been saved at:

/etc/letsencrypt/live/SUB.EXAMPLE.COM.BR/fullchain.pem ## CAMINHO DO CERTIFICADO

Your key file has been saved at:

/etc/letsencrypt/live/SUB.EXAMPLE.COM.BR/privkey.pem ## CAMINHO DA CHAVE

Your cert will expire on 2020-02-06. To obtain a new or tweaked

version of this certificate in the future, simply run

letsencrypt-auto again. To non-interactively renew *all* of your

certificates, run "letsencrypt-auto renew"

Selecione o arquivo:

1.) nextcloud.conf "HTTPS | ENABLE"

acesse via broswer seu site https://SUB.EXAMPLE.COM.BR e verifique o SSL

Para atualizar seu nextcloud: acesse via Putty e rode o comando:

## SEU CERTIFICADO É VALIDO APENAS POR 3 MESES, PARA RENOVAR SEU CERTIFICADO:

O Certbot valida automaticamente o certificado a cada 45 dias

Instalação OnlyOffice(Pacote Office) para Nextcloud

Lembrando que o OnlyOffice é um software codigo aberto

$ cd /var/www/nextcloud/

$ wget https://github.com/nextcloud/documentserver_community/releases/download/v0.1.5/documentserver_community.tar.gz

$ tar -zxvf documentserver_community.tar.gz

$ rm documentserver_community.tar.gz

$ sudo -u www-data ./occ app:enable documentserver_community

Aguarde ativar... Demora uns 5 minutos dependendo das configurações do seu Nextcloud

Resultará:

documentserver_community enabled

Depois vá em Aplicativos

Pacotes de Aplicativos / Pacote de Hub / Verifique se Esta ativo "Community Document Server" e

"OnlyOffice" e clique em "baixar e ativar".

Sistema de Cloud Privada

Ambiente Virtual

Hyper-V Server 2019

Baixar ISO

https://www.turnkeylinux.org/download?file=turnkey-nextcloud-15.2-stretch-amd64.iso

1. Criar VM 1GB + HD 512GB(Conforme disponibilidade do seu disco) + 2 Core - "VMCLD"

2. Instalar turnkey-nextcloud-15.2-stretch-amd64

3. Depois de Instalado, especificar o "SeuIPLocal" do seu Nextcloud em "www.example.com"

4. Alterar em Configuracoes de Rede DHCP para IP Estático:

Advanced Menu / Networking / StaticIP / Especificar o "SeuIPLocal" fixo da sua rede

5. Para Publicar na internet como subdominio, redirecione SeuIPFixo para seu subdominio no seu provedor: SUB.DOMINIO.COM.BR

6. Va no seu modem roteador, Crie uma NAT > "PortaExterna-a-seu-criterio" > SeuIPLocal > port:443 (https) e crie um outra regra para port:80 (http)

7. Editar o arquivo Config.php do Nextcloud em: /var/www/nextcloud/config/config.php e va em:

Acessar via Broswer: https://SeuIPLocal:12321 e aceitar Site nao seguro

Entrar como root

Tools / File Manager : /var/www/nextcloud/config/config.php

Navegue ate: 'trusted_domains'

E Adicione os IPs locais e Externo:

Examplo:

'trusted_domains' =>

array (

0 => 'localhost',

1 => 'SeuIPLocal',

2 => 'SUB.DOMINIO.COM.BR',

Salve o arquivo na aba superior lado direito: Icone Disquete "Salvar" Perto do "utf-8

$ echo "deb http://deb.debian.org/debian stretch-backports main" | tee -a /etc/apt/sources.list

$ apt-get update && apt-get install software-properties-common certbot python-certbot-apache

$ certbot --version

$ netstat -pan | grep ":80" ## VERIFICA OS SERVICOS QUE ESTAO USANDO A PORTA 80

$ systemctl stop apache2 ## PARA O SERVICO QUE ESTA USANDO A PORTA 80

$ certbot --apache -d SUB.EXAMPLE.COM.BR -d SUB.EXAMPLE.COM.BR

INFORME UM EMAIL VALIDO: EMAIL@EXAMPLE.COM.BR

ACEITE (A) AGREE: A

NAO COMPARTILHE O EMAIL: N

*Escolha seu arquivo corretamente:

1. SUB.EXAMPLE.COM.BR | | HTTPS | ENABLE

VOCE TERA UM RESPOTA COMO ESSA NO FINAL:

IMPORTANT NOTES:

- Congratulations! Your certificate and chain have been saved at:

/etc/letsencrypt/live/SUB.EXAMPLE.COM.BR/fullchain.pem ## CAMINHO DO CERTIFICADO

Your key file has been saved at:

/etc/letsencrypt/live/SUB.EXAMPLE.COM.BR/privkey.pem ## CAMINHO DA CHAVE

Your cert will expire on 2020-02-06. To obtain a new or tweaked

version of this certificate in the future, simply run

letsencrypt-auto again. To non-interactively renew *all* of your

certificates, run "letsencrypt-auto renew"

Selecione o arquivo:

1.) nextcloud.conf "HTTPS | ENABLE"

acesse via broswer seu site https://SUB.EXAMPLE.COM.BR e verifique o SSL

Para atualizar seu nextcloud: acesse via Putty e rode o comando:

How do I fix the write permissions needed by Updater?

Potential Solution:

$ chown -R www-data:www-data /var/www/nextcloud

Corrigindo alguns erros versao 18.0.3

acesse via putty:

$ apt-get install sudo

$ cd /var/www/nextcloud/

$ chmod 777 occ

$ sudo -u www-data ./occ db:add-missing-indices

$ sudo -u www-data ./occ db:convert-filecache-bigint

Confirme: Y

Check for write permissions

The following places can not be written to:

- /var/www/nextcloud/updater/…/console.php

- /var/www/nextcloud/updater/…/.htaccess

- /var/www/nextcloud/updater/…/version.php

- /var/www/nextcloud/updater/…/status.php

- /var/www/nextcloud/updater/…/AUTHORS

- /var/www/nextcloud/updater/…/cron.php

- /var/www/nextcloud/updater/…/public.php

- /var/www/nextcloud/updater/…/.user.ini

- /var/www/nextcloud/updater/…/index.php

- /var/www/nextcloud/updater/…/index.html

- /var/www/nextcloud/updater/…/occ

- /var/www/nextcloud/updater/…/robots.txt

- /var/www/nextcloud/updater/…/remote.php

Potential Solution:

$ chown -R www-data:www-data /var/www/nextcloud

Corrigindo alguns erros versao 18.0.3

acesse via putty:

$ apt-get install sudo

$ cd /var/www/nextcloud/

$ chmod 777 occ

$ sudo -u www-data ./occ db:add-missing-indices

$ sudo -u www-data ./occ db:convert-filecache-bigint

Confirme: Y

## SEU CERTIFICADO É VALIDO APENAS POR 3 MESES, PARA RENOVAR SEU CERTIFICADO:

O Certbot valida automaticamente o certificado a cada 45 dias

Instalação OnlyOffice(Pacote Office) para Nextcloud

Lembrando que o OnlyOffice é um software codigo aberto

$ cd /var/www/nextcloud/

$ wget https://github.com/nextcloud/documentserver_community/releases/download/v0.1.5/documentserver_community.tar.gz

$ tar -zxvf documentserver_community.tar.gz

$ rm documentserver_community.tar.gz

$ sudo -u www-data ./occ app:enable documentserver_community

Aguarde ativar... Demora uns 5 minutos dependendo das configurações do seu Nextcloud

Resultará:

documentserver_community enabled

Depois vá em Aplicativos

Pacotes de Aplicativos / Pacote de Hub / Verifique se Esta ativo "Community Document Server" e

"OnlyOffice" e clique em "baixar e ativar".

Comandos Uteis:

Renovar Certificado Manualmente com certbot

Verifique se a porta 80 esta direcionada corretamente para o servidor do nextcloud

-------------------------------------------------------------------------------------------

Comando para renovar o certificado SSL do Certbot:

certbot renew

-------------------------------------------------------------------------------------------

Atualiza e Instala depedencias para Nextcloud

apt-get update

apt-get upgrade -y

apt-get dist-upgrade -y

apt-get install php7.3-bcmath -y

aptitude install php7.3-bcmath-dbgsym -y

-------------------------------------------------------------------------------------------

Ajustar PHP memory_limit = 1024M

nano /etc/php/7.3/apache2/php.ini

memory_limit = 1024M

/etc/init.d/apache2 restart

-------------------------------------------------------------------------------------------

Ajusta Data e Hora Local

dpkg-reconfigure tzdata

-------------------------------------------------------------------------------------------

Corrigir Erros de Indices do Nextcloud

cd /var/www/nextcloud/

chmod 777 occ

chmod 777 occ

sudo -u www-data php occ db:add-missing-indices

sudo -u www-data php occ db:convert-filecache-bigint

sudo -u www-data php occ db:add-missing-columns

sudo -u www-data php occ db:add-missing-primary-ke

sudo -u www-data php occ app:install richdocumentsco

quarta-feira, 16 de outubro de 2019

Instalar Rocket Chat numa Maquina Virtual

Rocket Chat é livre, Ilimitado e Open Source

Sistema de Chat para diversas aplicações.

Ambiente Virtual

Hyper-V Server 2019

Baixar ISO

https://www.turnkeylinux.org/download?file=turnkey-core-15.0-stretch-amd64.iso

Putty

https://the.earth.li/~sgtatham/putty/latest/w64/putty.exe

1. Criar VM 2GB + HD 64GB + 2 Core - VMCHT

2. Instalar turnkey-core-15.0-stretch-amd64

3. Putty: Acessar via SSH IP Remoto da VM

Rodar os seguintes comandos:

apt-get update

apt install snapd

snap install --edge core

snap install rocketchat-server

4. Aguardar 30 segundos e acessar via broswer: IP:3000

Sistema de Chat para diversas aplicações.

Ambiente Virtual

Hyper-V Server 2019

Baixar ISO

https://www.turnkeylinux.org/download?file=turnkey-core-15.0-stretch-amd64.iso

Putty

https://the.earth.li/~sgtatham/putty/latest/w64/putty.exe

1. Criar VM 2GB + HD 64GB + 2 Core - VMCHT

2. Instalar turnkey-core-15.0-stretch-amd64

3. Putty: Acessar via SSH IP Remoto da VM

Rodar os seguintes comandos:

apt-get update

apt install snapd

snap install --edge core

snap install rocketchat-server

4. Aguardar 30 segundos e acessar via broswer: IP:3000

sexta-feira, 15 de fevereiro de 2019

Servidor de Chat Intranet para Empresas OpenSource

Servidor de Chat Intranet via Broswer que armazena conversas no servidor, instalado em uma Máquina Virtual

Links para download

Turnkey-core-15.0-stretch-amd64.iso

PuTTYPortable

Cenário Virtual:

A. Precisa ter um servidor Server Hyperv-V 2012 R2 Instalado

B. Criar uma VM no Hyper-V 2012

>> 512MB RAM

>> 2xCore Processador

>> 8GB VHD

>> VMMSN

C. Instalar a iso turnkey-core-15.0-stretch-amd64.iso na VM

D. Configurar linux-core:

E. Acessar via SSH com putty o VMMSN:

6. Executar seguintes comandos:

Links para download

Turnkey-core-15.0-stretch-amd64.iso

PuTTYPortable

Cenário Virtual:

A. Precisa ter um servidor Server Hyperv-V 2012 R2 Instalado

B. Criar uma VM no Hyper-V 2012

>> 512MB RAM

>> 2xCore Processador

>> 8GB VHD

>> VMMSN

C. Instalar a iso turnkey-core-15.0-stretch-amd64.iso na VM

D. Configurar linux-core:

E. Acessar via SSH com putty o VMMSN:

6. Executar seguintes comandos:

Resolvendo erro no terminal: “dpkg: aviso: ‘ldconfig’ não foi encontrado em PATH

7. Acessar openfire via broswer: http://xxx.xxx.xxx.xxx:9090

12. Para gravar as conversar e acessar pelo servidor, fazer upload do arquivo: "monitoring.jar" no site.

13. Acessar openfire via broswer IP_DO_VMMSN:9090 ir em Arquivamento > Habilitar para arquivamento, marcar as 3 caixas de seleção e atualizar configurações

Basta ter a primeira conversa entre usuarios na rede e ja esta gravando, para acessar, ir "Conversacao e selecionar as conversar para visualizar".

Pronto! Para configurar os usuarios para acesso, acessar o openfire e fazer integracao AD ou local(configurar manualmente grupos e usuarios)

Grato quem puder colaborar com meu trabalho:

Itau:

ag: 6426

cc: 03724-5

Davi dos Santos Galucio

Bradesco

ag: 2164

cc: 0084363-6

Davi dos Santos Galucio

apt-get update

apt-get install software-properties-common default-jre-headless wget -y

wget 'https://www.igniterealtime.org/downloadServlet?filename=openfire/openfire_4.7.0_all.deb' -O openfire.deb

export PATH=/usr/local/sbin:/usr/local/bin:/sbin:/bin:/usr/sbin:/usr/bin

dpkg --install openfire.deb

7. Acessar openfire via broswer: http://xxx.xxx.xxx.xxx:9090

12. Para gravar as conversar e acessar pelo servidor, fazer upload do arquivo: "monitoring.jar" no site.

13. Acessar openfire via broswer IP_DO_VMMSN:9090 ir em Arquivamento > Habilitar para arquivamento, marcar as 3 caixas de seleção e atualizar configurações

Basta ter a primeira conversa entre usuarios na rede e ja esta gravando, para acessar, ir "Conversacao e selecionar as conversar para visualizar".

Pronto! Para configurar os usuarios para acesso, acessar o openfire e fazer integracao AD ou local(configurar manualmente grupos e usuarios)

Grato quem puder colaborar com meu trabalho:

Itau:

ag: 6426

cc: 03724-5

Davi dos Santos Galucio

Bradesco

ag: 2164

cc: 0084363-6

Davi dos Santos Galucio

Pix: (92) 99181-8766

Davi dos Santos Galucio

quarta-feira, 12 de setembro de 2018

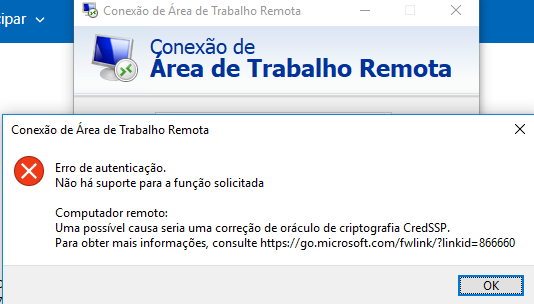

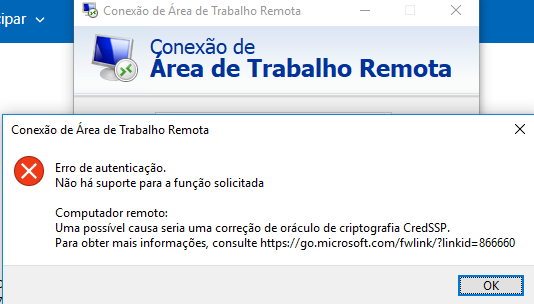

Conexão de Área de Trabalho Remota - Uma possível causa seria uma correção de oráculo de criptografia CredSSP

Para correção dessa Tela

Testado no Windows 10 64bits

Erro de CredSSP para Area de trabalho Remota linkid=866660

Abra o cmd em modo administrador e copie:

reg add HKLM\Software\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP\Parameters /f /v AllowEncryptionOracle /t REG_DWORD /d 2

e pressione ENTER

Testado no Windows 10 64bits

Erro de CredSSP para Area de trabalho Remota linkid=866660

Abra o cmd em modo administrador e copie:

reg add HKLM\Software\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP\Parameters /f /v AllowEncryptionOracle /t REG_DWORD /d 2

e pressione ENTER

Assinar:

Postagens (Atom)

Como mostrar a versão do Linux Debian

Para mostrar a versão do Linux do Debian, rode o seguinte comando: $ cat /etc/*release* | grep CODENAME | cut -d "=" -f 2 Debian ...

-

Para os marmanjos de plantão, uma mega pack das gatas do orkut... Sem susto! Seguem uma palhinha dessas gatas Segue o link aba...

-

Open Computer and Software Inventory Next Generation é um software livre que permite aos usuários inventariar ativos de TI. O OCS-NG coleta ...

-

Atenção: Alterar as informações das variáveis abaixo conforme seu ambiente. dc_domain_realm= sky.net pass=' Passw0rd$2 ' gateway= ...